最近,中国网络用户的隐私权突然觉醒了,各大公司都有点不适应。

今日头条被指责偷听、支付宝被diss账单默认勾选协议、微信被人说天天看我们聊天记录、搜索App能偷听你电话,淘宝就更牛了,据说但凡你想买点啥除非己莫为,要么它全知道。

以上所有公司官方都在第一时间进行了辟谣和否认,其中一大部分的立论是:做不到、没能力、干不了。

真的干不了么?

BiaNews在《深度调查:知名APP利用微信和麦克风推荐商品?答案是……》中进行了用户访谈,抓了一些典型的控诉案例来进行分析,并在编辑部对一部分传说中的偷窥进行了复现。

其中还确实有些匪夷所思的场景是可以复现的,比如:iPhone没越狱系统、使用系统输入法、在微信里提到商品,在隔壁家看到推荐——

你晚上想要和朋友吃火锅的意图也能被淘宝看透:

展开全文

在这篇文章的末尾给出的结论中,BiaNews认为在大多数案例中还是输入法泄露的天机,还有一些是综合用户的位置、支付情况等做出的判断。

但是对于上面这种没越狱、第一方输入法、微信和淘宝之间的关联,他们也不太能理解原理是什么。

比起谴责,好奇心旺盛的我其实更想知道这究竟是怎么做到的,难道中国互联网最大的两个死对头之间还有不可告人的交易?

在我把标题的问题丢给了几个程序员之后,他们给了我两个思路,在这里整理出来给大家看看。

路径一:剪贴板

在所有当前的分析文章中,都忽略了这一点。

iOS系统允许App直接访问剪贴板而无需申请额外的任何权限。

关于这一点,大家应该都很熟悉,因为竞争原因,我们早就已经不能在微信里打开淘宝链接了。当我们想把商品分享给微信好友的时候,分享的是什么呢?

是一串奇怪的文字,这被称为「淘口令」。

用户复制淘口令,进入淘宝客户端,无需粘贴操作,就会自动弹出相应的商品。为了实现这一功能,淘宝每次打开的时候都应该会检查一下用户的剪贴板。

如果你的剪贴板里有不是淘口令,但是是商品的东西,淘宝也就顺势给出了推荐。这个路径iOS和Android通用,因为在开发规范中,剪贴板本就不是信息安全区域。

在Android上很多App都利用这个特性来实现一些功能,比如词典App会在你复制一个单词之后自动弹出提示,一些浏览器会在你剪切板有复制URL地址的时候自动问你是否打开网页。

如果你在和朋友聊买东西,然后用了复制,一进淘宝就发现了对应的推荐,这就会给人一种非常可怕的感觉。但其实,因为App永远只能读取你此时此刻的剪切板,所以能够获取的信息十分有限,隐私没那么容易泄露。

在手机上主动复制一段话,其实还是很少的。但是在去年苹果更新了macOS Sierra之后,推出了一项叫做「通用剪切板」的功能。这项功能是将用户的Mac和iPhone剪切板通过iCloud相连。

如果你既是Mac用户又是iPhone用户,那么你在Mac上复制的信息也可能被淘宝读到。

而同样的道理在Windows平台上也可以实现,Windows下的每个进程都可以无需额外授权的访问当前剪切板,进程不等于窗口。相当于即便是你没有切换到某个程序,只要这个程序在后台是运行的,也可以一直查看你的剪贴板。

这就是在安全要求更高的场景中,密码框不止不准你复制走,甚至连粘贴都不允许的原因——因为你的使用习惯如果是从别的地方把密码复制进密码框,那你的密码已经全宇宙广播了。

路径二:iCloud备份

这个路径就比较邪性了,来自一位精通黑产的程序员贡献。

看到标题这个问题,他第一反应是淘宝这么大公司是不会这么做的。但这确实是一条可用的通路。

他甩给我一条新闻,这条新闻PingWest品玩也报过:

这个史诗级漏洞就是,长期以来macOS的root权限几乎对所有程序都是开放的。

有了root权限,应用程序可以为所欲为而不会有任何系统弹窗提示用户需要输入密码。

一条看起来可行的途径是:通过在Mac中植入一个程序,获得系统钥匙串,在钥匙串中获得iCloud密码,从iCloud密码中下载用户的微信备份,解包备份文件获取聊天记录。

如果在Mac上安装了微信,可能连iCloud密码都不用偷,直接在Mac用Root权限本地读取微信聊天记录。

而微信因为比较相信苹果的安全性,所以在备份上的加密并不强。随便搜一搜就能搜到如何解包微信聊天记录的帖子:

这种通过第三方工具解包恢复备份的方法,甚至在民间十分流行:

▲这个啥恢复大师当然是第三方工具,而且也能读出微信备份文件里的聊天记录

原本,这样做虽然不符合安全规范,但是安全隐患也并不是很高。谁知道iCloud的密码会那么容易被偷呢……直到macOS的史诗级漏洞被爆出来。

这条路径的成立风险比较高,但价值也比上一条更大。它看到的信息可不是用户的剪贴板那么简单,而是用户的完整全量聊天记录。甚至是一些App的应用内行为记录。

当然,前提是你的iCloud账号没有开启两步验证。

如果说上一种是在违法的边缘试探,那这一种就完全是已经违法了。

阿里作为一家大公司,这么做的可能性几乎是零。我相信中国的其它大公司,也不可能为了这么一点蝇头小利做风险这么大的事情。因为这要是真的,可不只是被罚到倒闭那么简单。

但这并不意味着一些从事黑产的个人和公司不会这么做,也不意味着他们做完之后的数据不会洗白卖给正规公司。

一些黑产得到用户数据后,会转售给正规的数据公司,数据公司拿到原始数据之后会象征性的脱敏,然后再卖给正规的互联网公司用于用户画像的建立,所以……

破罐破摔吧。

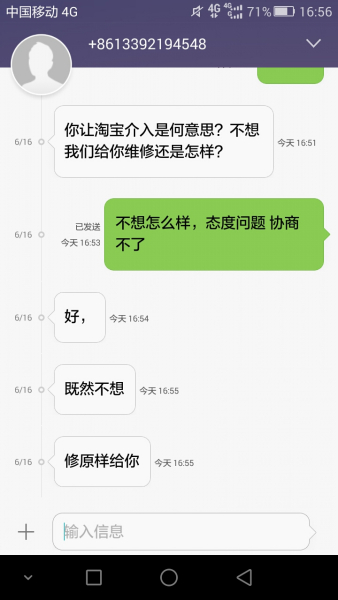

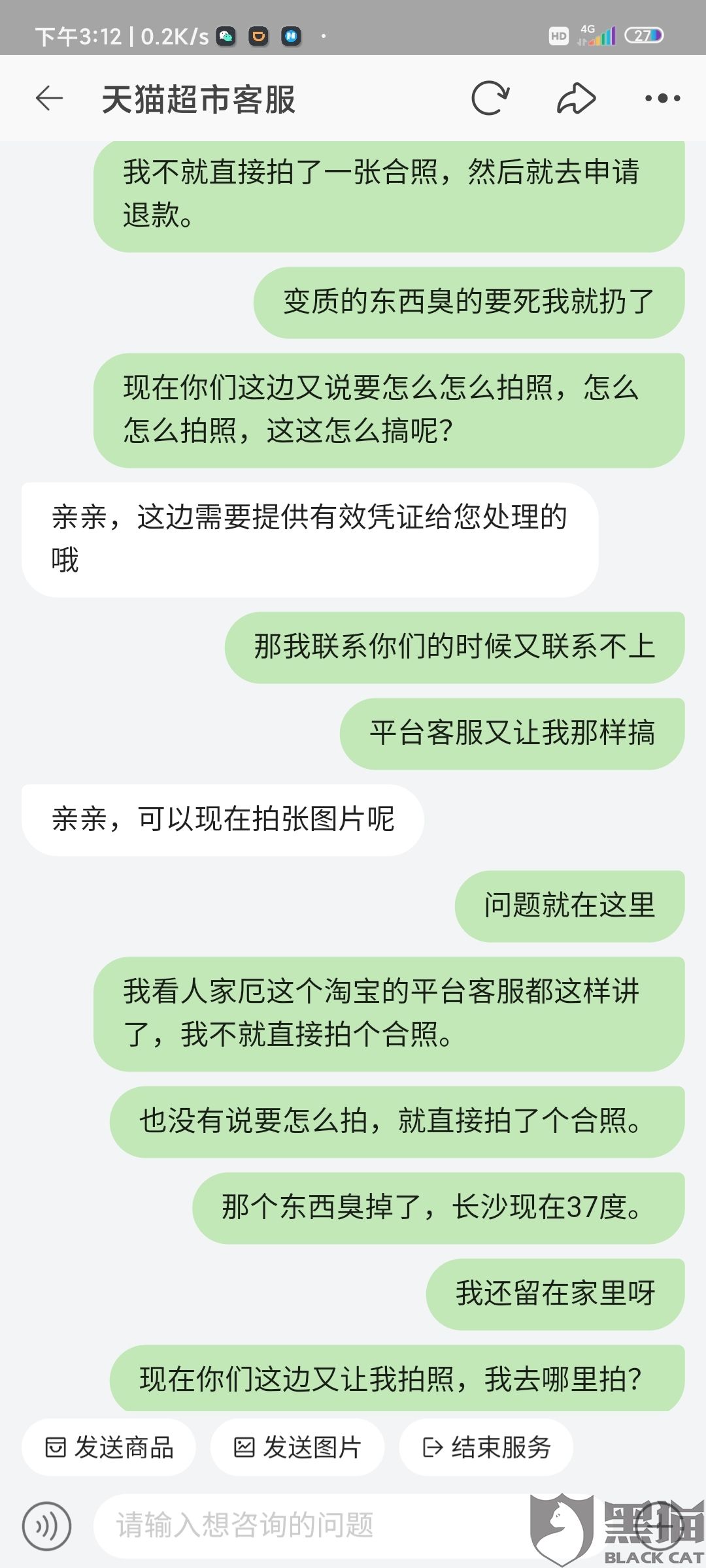

怎么讲,这位黑产程序员后续给我引用了一篇国内某个互联网大公司的官方安全博客的文章。里面提到:

iOS的的漏洞数量在今年急剧上升,达到了192个漏洞,远远超过了2016年所发现的161个漏洞。iOS漏洞预计今年将高达643,同比增加了4倍。相比之下,Android漏洞预计将从523下降至500。

iOS的的漏洞数量在今年急剧上升,达到了192个漏洞,远远超过了2016年所发现的161个漏洞。iOS漏洞预计今年将高达643,同比增加了4倍。相比之下,Android漏洞预计将从523下降至500。

而所谓发现,只是被正义的一方找出来,并且提交了官方进行修复的漏洞。

像是macOS史诗级提权漏洞这种东西,虽然是今年「发现」的,但其实已经存在很多年的了。而你要问「被发现」的漏洞和被黑产利用的漏洞,比例大概是这样:

所幸,现在的黑客们都学会了闷声发大财。即便是拿到了你的iCloud帐户,也很少会直接丢钱。

主要是黑客们摒弃了前些年急着去苹果商城充值套现的方法,而是选择一点一点的把你的数据卖掉赚长线的钱……毕竟,这样就鲜少会有人报警,也鲜少会有人追责到底了。

在黑客圈子里,这个叫APT(Advanced Persistent Threat,长期高级威胁)攻击——比如做一种毫无症状的病毒到处感染,只为通过某个银行高管的个人设备入侵到银行内网。或者是《三体》里那个只对面壁人致命的流感病毒,也是这个原理。

毕竟,不产生直接损失我们普通人就当是没发生过。

那我还能说什么呢,我们一起听首歌吧: